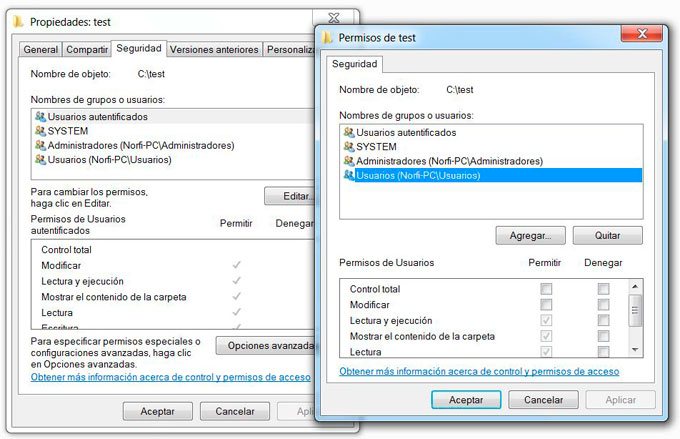

En esta carpeta contiene la información de la ubicación del archivo y los usuarios

autentificados en ese equipo.

También ofrece:

*los permisos de control total. *modificarlos *lectura. *ejecución. *escritura.

La protección de los archivos consiste en controlar el acceso a ellos, para poder aplicar y

administrar los permisos de algún objeto.

Configuración de opciones avanzadas nos ofrece la alternativa para otorgar permiso

s

mediante un menú. Cuando utilizamos este menú contamos con la ayuda de Windows cuando las

necesidades de seguridad nos apremien es recomendable utilizar esta opción.

Directorio MSDOS (Microsoft Disk Operating System). Cuando el MS-DOS formatea un

disco, entre otras cosas crea un directorio cuyas entradas describen cada uno de los

archivos del disco.

Para conseguir que el sistema de archivos del computador sea más flexible, el MS-DOS

ofrece la posibilidad de crear directorios adicionales llamados subdirectorios.

Subdirectorios.

Los subdirectorios dividen el disco en diferentes áreas de

almacenamiento, cada una de las cuales podremos utilizar como si fuese un disco

diferente.

Para distinguir el directorio principal de los subdirectorios que se van creando, el directorio

principal es conocido como el directorio raíz, ya que tal y como lo veremos, a partir de él

se puede crear una estructura con muchos niveles.

Acciones que se pueden realizar

Creación de una estructura de archivos multinivel.

Visualizar la estructura de directorios.

Ruta de un directorio.

El comando Append.

Cambio de directorio.

Como copiar directorios.

Uso de los subdirectorios.

Copiar de un directorio a otro.

Adición de más niveles a la estructura de archivos.

Creación de archivos en los directorios.

Como mover archivos de un directorio a otro.

Como renombrar un directorio.

Eliminación de un subdirectorio.

Eliminación de un subdirectorio y su contenido.

Visualización de archivos de varios subdirectorios.

Ruta hacia un comando.

Comparación del menú propiedades de un archivo y de una carpeta.

La diferencia entre las propiedades de un directorio o carpeta y las propiedades de

un archivo, hay una gran similitud, la ficha compartir solo está presente en las

carpetas, debido a que al establecer las características de una carpeta todos los

archivos contenidos en ella heredan sus atributos.

La pestaña General es la más utilizada.

Contiene información sobre

Tipo de archivo

Se abre con: Indica la aplicación predeterminada con la que se abre el archivo al

hacer doble clic.

Ubicación: La ruta donde está guardado.

Tamaño: Aparece el tamaño en la unidad de medida más

Apropiada para su tamaño.

Creado: La fecha en la que fue creado el archivo.

Modificado: Propiedad no disponible para carpetas. Es la fecha de la última

modificación.

Último Acceso: Propiedad no disponible para carpetas. Es la fecha de la última vez

que se abrió el archivo, independientemente de que se hicieran cambios o no.

Atributos: Son los permisos que se tienen sobre el archivo o carpeta.